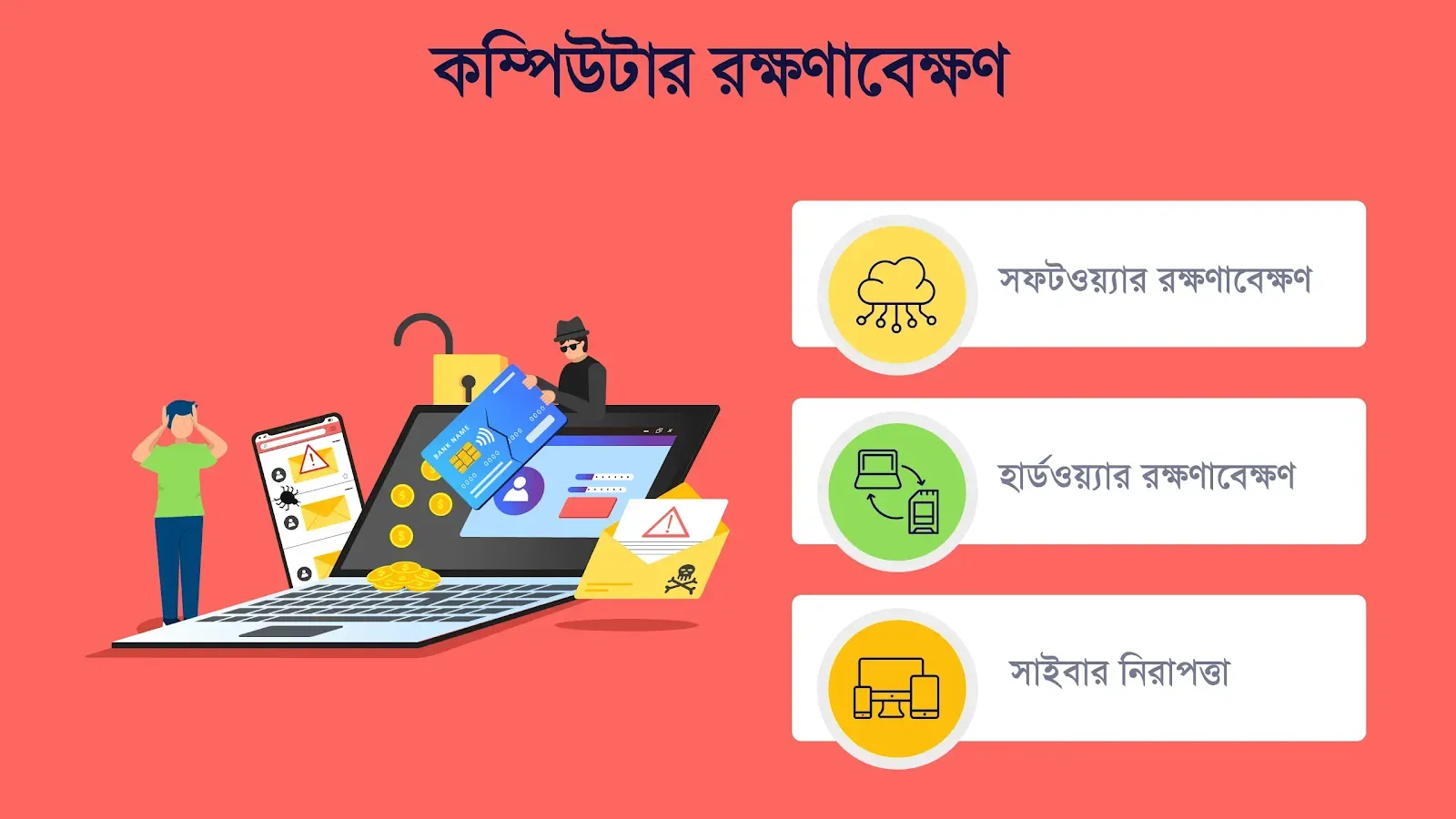

কম্পিউটার অনেক দিন কার্যক্ষম রাখতে এর রক্ষণাবেক্ষণ প্রয়োজন। পার্সোনাল কম্পিউটার বা ডেস্কটপ, ল্যাপটপসহ সকল ধরনের কম্পিউটার এর সঠিক ব্যবহার, পরিচর্যা এবং ট্রাবলশুটিং করা এবং প্রয়োজন অনুযায়ী সফ্টওয়্যার ও হার্ডওয়্যার ইন্সটল এবং আন-ইন্সটল করাকে কম্পিউটার রক্ষণাবেক্ষণ বলা হয়।

কম্পিউটারের রক্ষণাবেক্ষণের গুরুত্ব

কম্পিউটারের রক্ষণাবেক্ষণ অত্যন্ত গুরুত্বপূর্ণ একটি বিষয়, যা এর নিরাপত্তা, তথ্যের সুরক্ষা, সিস্টেম এবং নেটওয়ার্কের সঠিক কার্যক্রম নিশ্চিত করতে সহায়ক। কম্পিউটার এবং ইন্টারনেটের অবাধ ব্যবহার আমাদের দৈনন্দিন কাজকর্মকে সহজ করে তুললে ও সামান্য অসচেতনতার কারণে এটি সংকট ও ঝুঁকির সম্মুখীন করে তুলছে । রক্ষণাবেক্ষণের মাধ্যমে কম্পিউটারের যেসব সুরক্ষা বাড়ানো যেতে পারে তা নিচে তুলে ধরা হল :

- ম্যালওয়্যার ও ভাইরাস প্রতিরোধ: কম্পিউটারের রক্ষণাবেক্ষণের মাধ্যমে ম্যালওয়্যার এবং ভাইরাস থেকে মুক্ত থাকা যায় । এটি যে কোন কম্পিউটারের তথ্য সুরক্ষার জন্য অত্যন্ত গুরুত্বপূর্ণ।

- আধুনিক রক্ষণাবেক্ষণ সফ্টওয়্যার: এখনকার কম্পিউটারে ব্যবহৃত হচ্ছে আধুনিক রক্ষণাবেক্ষণ সফ্টওয়্যার, যা অত্যন্ত উন্নত এবং কৌশলী ভাবে কম্পিউটার সিস্টেমকে রক্ষা করে। এগুলি নতুন ভাইরাস এবং ম্যালওয়্যারগুলি চেনার এবং তাদের প্রতি সাম্প্রতিক সুরক্ষা তথ্য অনুলিপি করতে সাহায্য করে।

- ফায়ারওয়াল এবং নেটওয়ার্ক রক্ষা: কম্পিউটার সিস্টেম এবং নেটওয়ার্কের রক্ষণাবেক্ষণের মাধ্যমে একটি সুরক্ষিত নেটওয়ার্ক বাড়ানো হয় যাতে হ্যাকাররা অনাধিকৃত অ্যাক্সেস না পায় । এটি নিজেকে অবাঞ্ছিত সংযোগ থেকে রক্ষা করতে সাহায্য করে এবং প্রতিষ্ঠানের তথ্যের নিরাপত্তার জন্য মৌলিক হোস্ট নেটওয়ার্ক প্রয়োগ করে।

- ব্যবহারকারীর সুরক্ষা: একটি কম্পিউটার সিস্টেম এবং নেটওয়ার্কের রক্ষণাবেক্ষণের মাধ্যমে ব্যবহারকারীদের তথ্যের নিরাপত্তা নিশ্চিত করতে তাদের জন্য নিরাপত্তা অঙ্গনে আবশ্যক অভিজ্ঞতা এবং সচেতনতা তৈরি করা হয়। শখের মাধ্যমে এবং ম্যালওয়্যারের মাধ্যমে আপত্তিকর সামগ্রী থেকে সতর্ক থাকা গুরুত্বপূর্ণ।

- তথ্য অনুসন্ধান এবং উন্নত রক্ষণাবেক্ষণ সিস্টেম: কম্পিউটারে উন্নত ও নিরাপদ রক্ষণাবেক্ষণ সিস্টেম ব্যবহার করা হয়, যার মাধ্যমে প্রতিনিয়ত আপডেট এবং তথ্য অনুসন্ধান করে কম্পিউটারের সুরক্ষা বাড়ানো হয়। এটি নতুন হুমকি এবং ঝুঁকির প্রতি নজর রাখতে সাহায্য করে এবং কম্পিউটার সিস্টেমে যে কোন অবাঞ্ছিত সমস্যা চিহ্নিত করতে পারে ।

এই পদক্ষেপগুলি একত্রে কাজ করে কম্পিউটারের রক্ষণাবেক্ষণের মাধ্যমে তথ্যের সুরক্ষা ও সিস্টেম সুরক্ষা নিশ্চিত করতে পারে । এই ভাবে কম্পিউটার ব্যবহার করা সুরক্ষিত যা প্রতিষ্ঠানের তথ্য ও নেটওয়ার্কের সুরক্ষার জন্য অত্যন্ত গুরুত্বপূর্ণ।

সফটওয়্যার রক্ষণাবেক্ষণ

কম্পিউটার সফটওয়্যারের বিভিন্ন সমস্যার কারণে কম্পিউটার ধীরগতিসম্পন্ন হয়; এমনকি অকেজোও হয়ে যেতে পারে। সফ্টওয়্যার হালনাগাদ ও আপডেটের মাধ্যমে কম্পিউটারকে সংরক্ষণ ও কাজের গতি ঠিক রাখা যায়। যেমন:

- কম্পিউটারকে সচল ও গতিশীল রাখার জন্য মাঝে মাঝে রেজিস্ট্রি ক্লিন আপ সফ্টওয়্যার ব্যবহার করতে হয়। যদি কেউ রেজিস্ট্রি ক্লিন আপ ব্যবহার না করে তবে কম্পিউটার যন্ত্রটি ঠিকভাবে কাজ করবে না এবং অনেক সময় বিরক্তির কারণ হতে পারে।

- কম্পিউটার ব্যবহার করার সময় অনেক টেম্পোরারি ফাইল তৈরি হয়। অনেক দিন এ ফাইলগুলো না মুছে দিলে হার্ডডিস্কের অনেক জায়গা দখল করে থাকে এবং এই অস্থায়ী ফাইলগুলো কাজের গতি কমিয়ে দেয়। সেজন্য আমাদের উচিত, সফ্টওয়্যারের সাহায্য নিয়ে এই অস্থায়ী ফাইলগুলো ডিলিট করা বা মুছে দেয়া।

- কোনো ব্যবহারকারী ইন্টারনেট ব্যবহারকালে যখন কোনো ওয়েব সাইট ভিজিট করেন, তখন ব্যবহারকারীর ওয়েব ব্রাউজারে ওয়েব সাইট প্রেরিত ক্ষুদ্র তথ্যপূর্ণ কিছু টেক্সট জমা হয়। ওয়েব সাইট থেকে প্রাপ্ত ক্ষুদ্র তথ্যপূর্ণ এই টেক্সটকে Cookie বলে। পরবর্তীকালে ব্যবহারকারী পুনরায় একই ওয়েব সাইট ভিজিট করলে Cookie এর সাহায্যে সহজেই ওয়েব সাইটটির সর্বশেষ অবস্থায় ব্যবহার শুরু করতে পারেন। এভাবে ইন্টারনেট ব্যবহার করার ফলে ব্যবহারকারীর ওয়েব ব্রাউজারের ক্যাশ মেমরিতে অনেক টেম্পোরারি ফাইল ও Cookie জমতে থাকে। এতেও কম্পিউটারের কাজের গতি হ্রাস পায়। প্রতিদিন সম্ভব না হলে কিছুদিন পরপর ক্যাশ মেমোরি পরিস্কার করতে হয়।

- কাজ করার গতি বজায় রাখার জন্য প্রায় সব ব্যবহারকারী ডিস্ক ক্লিনআপ ও ডিস্ক ডিফ্রাগমেন্ট করে থাকে।

- এন্টিভাইরাস, এন্টিস্পাইওয়্যার ছাড়া আইসিটি ডিভাইস ব্যবহার করা মারাত্মক ঝুঁকিপূর্ণ। এটি একটি গুরুত্বপূর্ণ রক্ষণাবেক্ষণ পদ্ধতি যার মাধ্যমে কম্পিউটার ব্যবহারকারীগণ তাদের যন্ত্রে ভাইরাসের আক্রমণ থেকে রক্ষা করতে পারে।

ম্যালওয়ার (Malware)

ম্যালওয়ার এক ধরনের ক্ষতিকর সফটওয়্যার (malicious software) যেগুলো তৈরিই করা হয় কম্পিউটারের ক্ষতি করার জন্য। বিভিন্ন ধরনের ম্যালওয়্যার রয়েছে। যেমন-

- ভাইরাস (Virus) স্বয়ংক্রিয়ভাবে নির্বাহ (Self executed), সংক্রমণ (Self Extracted), নিজস্ব সংখ্যাবৃদ্ধি (Self Replicated) করে। প্রখ্যাত গবেষক ফ্রেড কোহেন এর নামকরণ করেন VIRUS (Vital Information Resource Under Seize)। কম্পিউটার ভাইরাস কম্পিউটারকে অস্বাভাবিক, অগ্রহণযোগ্য এবং অস্বস্তিদায়ক কাজ করতে বাধ্য করে। যেমন- কোন প্রোগ্রাম রান করতে বেশি সময় নেয়, কোন ফাইল ওপেন করতে স্বাভাবিকের চেয়ে বেশি সময় নেয়, কম্পিউটার এর মেমোরি কম দেখায়, সিস্টেম এর সময় ও তারিখ অপ্রত্যাশিতভাবে পরিবর্তন হয়, নতুন প্রোগ্রাম ইন্সটল করার সময় অনেক বেশি সময় নেয়, অপ্রত্যাশিত কোন ম্যাসেজ বা বার্তা প্রদর্শন করে ইত্যাদি। ইন্টারনেটে এক কম্পিউটার হতে অন্য কম্পিউটারে বিভিন্ন ফাইল, সফটওয়্যার, ই-মেইল ইত্যাদি আদান-প্রদানের সময় ভাইরাস ছড়িয়ে পড়ে। সিডি, পেনড্রাইভ বা অন্য কোনোভাবে ভাইরাসযুক্ত একটি ফাইল কম্পিউটারে চালালে ভাইরাসটি সংশ্লিষ্ট কম্পিউটারের মেমোরিতে রয়ে যায়। ভাইরাস পরবর্তীতে কম্পিউটারের অন্যান্য প্রোগ্রাম ও ফাইলকে আক্রমণ করে। যেমন- ২৬ এপ্রিল, ১৯৯৯ বাংলাদেশসহ সারা বিশ্বের লক্ষ লক্ষ কম্পিউটার CIH বা চেরনোবিল নামক ভাইরাসের আক্রমণে বিপর্যয়ের সম্মুখীন হয়।

- র্যানসামওয়্যার (Ransomware) ডিভাইসের হার্ড ড্রাইভের সকল ফাইলকে এনক্রিপ্ট করে বা ব্যবহারকারীর সিস্টেমটি ব্লক করে ফেলে এবং মুক্তিপণ (Ransome) দাবী করে। যেমন- ২০১৭ সালের মে Wanna Cry ransomware দ্বারা বিশ্বব্যাপী সাইবার আক্রমণ হয়েছিল।

- স্পাইওয়্যার (Spyware) ব্যবহারকারীর উপর নজরদারি করে এবং ব্যবহারকারীর গোপন ও স্পর্শকাতর তথ্য সংগ্রহ করে। যেমন- ইসরায়েলি সাইবার আর্মস সংস্থা (NSO)'র একটি স্পাইওয়্যার 'পেগাসাস'।

- এডওয়্যার (Adware) ব্যবহারকারীর অনুমতি ছাড়াই অযাচিত বিজ্ঞাপন প্রদর্শন করে এবং গোপনে তথ্য সংগ্রহ করে।

- ওয়ার্ম (Worm) নিজেই নিজের প্রতিলিপি তৈরিতে সক্ষম। ওয়ার্ম নিজে থেকেই নেটওয়ার্ক থেকে নেটওয়ার্কে ছড়িয়ে পড়ে এবং নেটওয়ার্কভুক্ত কম্পিউটারকে আক্রান্ত করে। অন্যদিকে, কম্পিউটার ভাইরাস ব্যবহারকারীর হস্তক্ষেপ ছাড়া ছড়িয়ে পড়তে পারে না।

- ট্রোজান হর্স (Trojan horses) ব্যবহারকারীকে আসল উদ্দেশ্য সম্পর্কে বিভ্রান্ত করে। ছদ্মবেশে অন্য সফটওয়্যারের সাথে লুকিয়ে থাকে এবং ক্ষেত্রবিশেষে সম্পূর্ণ ডিভাইসের নিয়ন্ত্রণ নিয়ে নিতে পারে।

- কী-লগার (keylogger) ব্যবহারকারী কখন কোন কী (কীবোর্ডের সুইচ) প্রেস করছে তা গোপনে সংগ্রহ এবং সংরক্ষণ করে রাখে।

সাইবার অপরাধ (Cyber Crime)

সাইবার অপরাধ বলতে ইন্টারনেট ব্যবহার করে যে অপরাধ করা হয়, তাকেই বোঝানো হয়। খুব সাধারণ অর্থে সাইবার অপরাধ হলো যে কোনো ধরনের অনৈতিক কাজ যার মাধ্যম বা টার্গেট উভয়ই হলো কম্পিউটার। তথ্য চুরি, তথ্য বিকৃতি, প্রতারণা, ব্ল্যাক মেইল, অর্থ চুরি ইত্যাদি তথ্য প্রযুক্তির মাধ্যমে করা হলে, তাকে সাইবার ক্রাইম বলে।

হ্যাকিং (Hacking): সাধারণত অনুমতি ব্যতীত কোনো কম্পিউটার নেটওয়ার্কে প্রবেশ করে কম্পিউটার ব্যবহার করা অথবা কোনো কম্পিউটারকে মোহচ্ছন্ন করে তার পুরো নিয়ন্ত্রণ নিয়ে নেওয়াকে হ্যাকিং বলে। যে হ্যাকিং করে তাকে হ্যাকার (Hacker) বলে। হ্যাকিং বৈধ এবং অবৈধ হতে পারে। কিছু প্রতিষ্ঠান তাদের সিস্টেমের সিকিউরিটি পরীক্ষা-নিরীক্ষার জন্য হ্যাকার নিয়োগ করে। এই নিয়োগপ্রাপ্ত হ্যাকারদের (হোয়াইট হ্যাট হ্যাকার) কাজকে বৈধ হ্যাকিং বলে। এরা সিস্টেম সিকিউরিটি চেক করে কিন্তু সিস্টেমের কোনো ক্ষতি করে না। যেমন: UNIX সিস্টেম চেক করার জন্য অনেক বৈধ হ্যাকার আছে। অবৈধভাবে যারা হ্যাকিং করে তাদের ক্রেকার (Craker)ও বলা হয়। ব্লাক হ্যাট হ্যাকার বা ক্রেকাররা ইন্টারনেট এবং অন্যান্য নেটওয়ার্ক ব্যবহার করে ডেটা চুরি অথবা নষ্ট করে দেয়। পৃথি বীর বিভিন্ন দেশে বিভিন্ন হ্যাকার গ্রুপ সক্রিয় রয়েছে। যেমন: Cyber 71 (বাংলাদেশ), BD Black Hat Hackers (বাংলাদেশ), Cozy Bear (রাশিয়া), Turla (রাশিয়া), Chaos Computer Club (জার্মানি), DCLeaks (আমেরিকা), Honker Union (চীন), Ghost Squad Hackers: GSH (ভারত), Anonymous (অজ্ঞাত), Legion Hacktivist Group ইত্যাদি। ৪ ফেব্রুয়ারি, ২০১৬ সালে বাংলাদেশের কেন্দ্রীয় ব্যাংকের এ্যাকাউন্ট থেকে অজ্ঞাত হ্যাকাররা ভূয়া ট্রান্সফার ব্যবহার করে SWIFT (Society for Worldwide Interbank Financial Telecommunication) এর মাধ্যমে যুক্তরাষ্ট্রের ফেডারেল রিজার্ভ ব্যাংক অব নিউইয়র্ক থেকে ১০ কোটি ১০ লক্ষ ডলার হাতিয়ে নেয়। SWIFT Society for Worldwide Interbank Financial Telecommunication) তথ্য আদান প্রদানের একটি সিকিউরড মাধ্যম। এটি BIC (Bank Identifier Codes) কোড নামেও পরিচিত। সুইফট কোড ৮ থেকে ১১ ডিজিটের হয়। এক্ষেত্রে প্রথম ৪ ডিজিট ব্যাংক কোড, পরবর্তী ২ ডিজিট দেশের কোড এবং পরবর্তী ২ ডিজিট লোকেশন কোড বুঝায়। তাছাড়া ক্ষেত্র বিশেষে সুইফটের ১১ ডিজিটের শেষ ৩ ডিজিট শাখা কোড বুঝায়। সুইফট (SWIFT) এর উদ্ভাবক Carl Reuterskiold। ১৯৭৩ খ্রিষ্টাব্দে বেলজিয়ামের ব্রাসেলসে সুইফটের সদর দপ্তর স্থাপিত হয়।

স্প্যামিং (Spamming): ই-মেইল একাউন্টে প্রায়ই কিছু কিছু অচেনা ও অপ্রয়োজনীয় ই-মেইল পাওয়া যায় যা আমাদের বিরক্তি ঘটায়। এই ধরনের ই-মেইলকে সাধারণত স্প্যাম (Spam) মেইল বলে। আর যখন কোনো প্রতিষ্ঠান বা ব্যক্তি কোনো নির্দিষ্ট একটি ই-মেইল অ্যাড্রেসে শতশত এমনকি লক্ষ লক্ষ মেইল প্রেরণের মাধ্যমে মেমোরি দখল করে, তখন তাকে স্প্যামিং বলে।

ফিশিং (Phishing) : ফিশিং বলতে প্রতারণার মাধ্যমে কারো কাছ থেকে ব্যক্তিগত তথ্য যেমন: ব্যবহারকারীর নাম ও পাসওয়ার্ড, ক্রেডিট কার্ডে তথ্য ইত্যাদি সংগ্রহ করাকে বুঝায়। ই-মেইল ও ইন্সট্যান্ট ম্যাসেজের মাধ্যমে সাধারণত ফিশিং করা হয়ে থাকে। লগ ইন বা অ্যাকসেস তথ্য চুরি বিশেষত ই-কমার্স বা ই-ব্যাংকিং সাইটগুলো ফিশারদের লক্ষ্যবস্তু হয়ে থাকে।

ডেনাইল অফ সার্ভিস (Denial of Service) : অ্যাটাক বা সেবা বাধাদানের আক্রমণ হলো কোনো কম্পিউটার সিস্টেমের কোনো রিসোর্স বা সেবার প্রকৃত ব্যবহারকারীদের বাঁধা দেওয়ার একটি কৌশল। কোনো কম্পিউটার বা সিস্টেম বা ইন্টারনেট ওয়েবসাইটে এই আক্রমণ চালানোর মাধ্যমে ঐ সিস্টেম বা সাইটের যথাযথ কার্যক্রমকে ধীরগতির বা অনেক ক্ষেত্রে পুরোপুরি বন্ধ করে দেওয়া হয়। এই আক্রমণ চালানোর একটি বেশ জনপ্রিয় পদ্ধতি হলো বাইরে থেকে ঐ সিস্টেম বা সাইটের সাথে যোগাযোগের জন্য অসংখ্য বার্তা পাঠাতে থাকা। একটি বার্তা বিশ্লেষণ করতে করতে আরো বেশ কয়েকটি বার্তা যদি এসে পড়ে, তখন ঐ সিস্টেমটি আক্রমণকারীর পাঠানো বার্তা বিশ্লেষণেই বাস্ত থাকে এবং প্রকৃত ব্যবহারকারীরা ধীরগতির সম্মুখীন হন। ডেনাইল অফ সার্ভিস অ্যাটাকের প্রধান দুটি মাধ্যম হলো- (ক) টার্গেট করা কম্পিউটারকে রিসেট বা বন্ধ করে দেওয়া (খ) টার্গেট সাইট বা সিস্টেমের সাথে প্রকৃত ব্যবহারকারীদের যোগাযোগের মাধ্যম বন্ধ করে দেওয়া। যেমন-The Google Attack 2020, The AWS DDoS Attack in 2020, The GitHub Attack in 2018 .

সাইবার আক্রমণ (Cyber Attack) এক ধরনের ইলেকট্রনিক আক্রমণ যাতে ক্রিমিনালরা ইন্টারনেটের মাধ্যমে অন্য কারো সিস্টেমে বিনা অনুমতিতে প্রবেশ করে ফাইল, প্রোগ্রাম বা হার্ডওয়্যার ধ্বংস বা ক্ষতিসাধন করে। একে সাইবার Vandalism ও বলা হয়।

সাইবার চুরি (Cyber Theft) দুই ভাবে ঘটতে পারে। যথা- ডেটা চুরি (Data Theft) এবং ব্যক্তি পরিচয় চুরি (Identify Theft)। কোনো ব্যক্তি বা ব্যবসায়িক প্রতিষ্ঠান থেকে অনুমতি ব্যতীত ইনফরমেশন কপি আহরণ করাকে ডেটা চুরি বলা হয়। পক্ষান্তরে এক ব্যক্তির পরিচয় ব্যবহার করে অন্য কোনো ব্যক্তি কিছু ক্রয় বা অন্য কোনো কর্মকাণ্ড করে তার দায়ভার প্রথমোক্ত ব্যক্তির উপর চাপানোকে ব্যক্তি পরিচয় চুরি বলে।

প্লেজিয়ারিজম (Plagiarism): অন্যের লেখা চুরি করে নিজের নামে উপস্থাপন বা প্রকাশ করাকেই বলা হয় প্লেজিয়ারিজম। অর্থাৎ তথ্যসূত্র উল্লেখ ব্যতিত কোনো ছবি, অডিও, ভিডিও এবং তথ্য ব্যবহার করা অন্যায় কাজ ও অপরাধ হলো প্লেজিয়ারিজম।

সাইবার নিরাপত্তা (Cyber Security)

অ্যান্টিভাইরাস (Antivirus) এক ধরনের ইউটিলিটি সফটওয়্যার। অ্যান্টিভাইরাস কম্পিউটার ভাইরাসকে সনাক্ত করতে পারে এবং তাকে আক্রান্ত কম্পিউটার থেকে মুছে ফেলতে পারে। বর্তমানে জনপ্রিয় কয়েকটি অ্যান্টিভাইরাস সফটওয়্যার হচ্ছে- রিভ অ্যান্টিভাইরাস , কাসপারস্কি , ম্যাকফি , নরটন , পিসিসিলিন , এভিজি , অ্যাভাস্ট ইত্যাদি ।

ব্যাক-আপ (Backup): যে সকল ক্ষেত্রে প্রচুর পরিমাণ উপাত্ত বা ডাটা সংরক্ষণ ও প্রক্রিয়াকরণের কাজ করা হয়, সেসব ক্ষেত্রে বিকল্প পন্থা হিসেবে ডাটার হুবহু বা অবিকল কপি ব্যাক-আপ রাখা অত্যন্ত গুরুত্বপূর্ণ কাজ। কারণ এক্ষেত্রে কোনো কারণে সেকেন্ডারি স্টোরেজ ডিভাইজ নষ্ট হয়ে গেলে বা ভাইরাসজনিত কারণে ডাটা হারিয়ে গেলে বা বিকৃত হলে ব্যাক আপ কপি থেকে ডেটাকে পুনরুদ্ধার করা যায়। সাধারণত স্টোরেজ ডিভাইস যেমন- ফ্লপি ডিস্ক, হার্ড ডিস্ক, পেন ড্রাইভ, কম্পাক্ট ডিস্ক বা চৌম্বক টেপে ডাটা বা প্রোগ্রামের ব্যাক আপ কপি রাখা হয়। ব্যাক আপ কমান্ডের সাহায্যে ডস এবং উইন্ডোজ উভয় পরিবেশে প্রোগ্রাম, ডেটা বা পুরো সিস্টেমকে ব্যাক আপ করা যায়। Restore কমান্ডের সাহায্যে ফাইল পুনরুদ্ধার করা যায়।

Proxy server: Proxy হচ্ছে এক ধরনের কম্পিউটার নেটওয়ার্ক যা User কে ইন্টারনেটের সাথে পরোক্ষভাবে যুক্ত করে দেয়। আর যারা এই ধরনের সেবা দিয়ে থাকে, তারা হচ্ছে Proxy server অর্থাৎ User ও কাঙ্খিত Web এর মাঝে অবস্থান করে Proxy Server । Proxy Server মাঝে অবস্থানের ফলে User ও কাঙ্খিত সাইটের মাঝে সরাসরি কোনো কানেকশন থাকে না। তাই User এর প্রকৃত তথ্য গোপন থাকে। সহজ ভাষায় Proxy server এর মাধ্যমে আমরা নিজেদের তথ্য গোপন রেখে নেট ব্রাউজ করতে পারি।

ফায়ারওয়াল (Firewalls) হচ্ছে এক সেট নিয়মনীতি বা রুলস যার সাহায্যে পিসিতে ইনকামিং (Incoming) এবং আউটগোয়িং (Outgoing) ডেটাপ্রবাহ নিয়ন্ত্রণ ও প্রয়োজনে ফিল্টার করা যায় । ফায়ারওয়াল হার্ডওয়্যার, সফটওয়্যার দু'ধরনেরই হতে পারে। অনাদিষ্ট (Unauthorized) বা অবাঞ্ছিত ব্যবহারকারীর (Intruder) হাত হতে সিস্টেম রক্ষা করা বা সাইবার আক্রমণ এড়াতে ফায়ারওয়াল ব্যবহার করা হয়। ফায়ারওয়ালকে বিশেষ কিছু বৈশিষ্ট্য সম্পন্ন একটি সিস্টেম হিসেবে গণ্য করা হয় যার সাহায্যে ব্যবহারকারীকে সংরক্ষিত কোনো নেটওয়ার্কে প্রবেশ করার অনুমতি প্রদান করা কিংবা বাধা প্রদান করা হয়। ফায়ারওয়াল প্রটেক্টেড সিস্টেমে সাধারণত নেটওয়ার্কের ভিতর থেকে বাহিরের সবকিছু ব্যবহার করা যায়, তবে অন্য কোনো অনাদিষ্ট ব্যবহারকারী এই নেটওয়ার্কে প্রবেশ করতে পারে না। শুধুমাত্র বৈধ ব্যবহারকারীগণ এটি ব্যবহার করতে পারেন। প্রতিনিয়ত ইন্টারনেটে হরেক রকমের বাগ (Bug) আবির্ভূত হচ্ছে এবং সেগুলো কম্পিউটারের অ্যাপ্লিকেশন প্রোগ্রাম ও ডেটা ধ্বংস করার জন্য ওৎ পেতে আছে। কম্পিউটার সিস্টেমকে সম্ভাব্য এ সব আক্রমণ থেকে রক্ষা করতে ফায়ারওয়্যাল প্রযুক্তি একটি উত্তম ব্যবস্থা। সবচেয়ে বেশি গ্রহণযোগ্য ফায়ারওয়াল হলো অভ্যন্তরীণ নেটওয়ার্ক ও ইন্টারনেটের মাঝে একটি কম্পিউটার বা রাউটার ব্যবহার করে সমস্ত ট্রাফিক পর্যবেক্ষণ বা নিয়ন্ত্রণ করা।

পাসওয়ার্ড : ডিজিটাল প্রযুক্তির যুগে কম্পিউটার বা অন্যান্য আইসিটির যন্ত্রসমূহের নিরাপত্তার জন্য ব্যবহৃত সিস্টেমটির নামই হলো পাসওয়ার্ড। পাসওয়ার্ড দেওয়া থাকলে যে কেউ ইচ্ছে করলেই আমাদের তথ্য চুরি কিংবা কোন ধরনের ক্ষতি করতে পারে না। প্রায়শ: পাসওয়ার্ড পরিবর্তন করা ভালো। বেশীর ভাগ মানুষ পাসওয়ার্ড হিসেবে সহজে মনে রাখা যায় এমন বর্ণ ব্যবহার করে। যেমন- ১২৩৪৫৬ বা ৬৫৪৩২১ বা abcdef ইত্যাদি। ফলে পাসওয়ার্ড সহজে ধরে ফেলা যায়। সার্ভার, কম্পিউটার বা কোন আইসিটি যন্ত্রে রক্ষিত তথ্য ও উপাত্তের নিরাপত্তা বিধানের জন্য পাসওয়ার্ড অবশ্যই মৌলিক (unique) হতে হবে। মৌলিক পাসওয়ার্ড তৈরি একটি সৃজনশীল কাজ। কিছু নিয়ম মেনে পাসওয়ার্ড তৈরি করলেই তথ্য চুরির ভয় থাকে না। এক্ষেত্রে লক্ষ্য রাখতে হবে:

- নিজের বা পরিবারের কারো নাম বা ব্যক্তিগত তথ্য ব্যবহার না করা।

- সংখ্যা, বিশেষ চিহ্ন (যেমন-!, @, # ইত্যাদি) ও অক্ষর ব্যবহারের ক্ষেত্রে ছোটো হাতের ও বড় হাতের দুই ধরনের অক্ষর মিশিয়ে নেয়া ভালো।

- পাসওয়ার্ডটি বড় আকারের করা।

- পাসওয়ার্ড মনে রাখার জন্য নিজের পছন্দমত সংকেত ব্যবহার করা।

দ্বিমুখী ভেরিফিকেশন (2-Step Verification/Two-factor authentication): অনলাইনে ই-মেইল, ফেসবুক আইডিসহ যে কোনো ধরনের অ্যাকাউন্ট নিরাপদ রাখার একটি সতর্কতামূলক ব্যবস্থার নাম দ্বিমুখী ভেরিফিকেশন। কোনো একাউন্টে দ্বিমুখী ভেরিফিকেশন চালু রাখলে শুধুমাত্র। পাসওয়ার্ড দিয়ে একাউন্টে লগইন করা যায় না। পাসওয়ার্ড ছাড়াও একাউন্টে প্রতিবার লগইনের সময় মোবাইল নম্বরে একটি কোড পাঠানো হয়। সেই কোডটি ব্যবহারের পরই শুধুমাত্র একাউন্টে প্রবেশ করা যায়। কোড (OTP: One Time Password) টি একবার মাত্র ব্যবহার করা যায় সুতরাং কেউ আগের কোডটি জানতে পারলেও একাউন্টটি থাকে নিরাপদ।

কম্পিউটার ও ইন্টারনেট ব্যবহারে আসক্তি

কম্পিউটার যেমন উপকারি, তেমনি অতি মাত্রায় কম্পিউটার ব্যবহার, ইন্টারনেট আসক্তি জীবনের অনেক বড় ক্ষতির কারণ হয়ে দাঁড়াতে পারে। যেমন-

- সামাজিক যোগাযোগের অভাবনীয় জনপ্রিয়তার কারণে সারা পৃথিবীতে অনেক গুরুত্বপূর্ণ সময়ের অপচয় হচ্ছে। মনোবিজ্ঞানীরা সামাজিক সাইটগুলো বিশ্লেষণ করে আবিষ্কার করেছেন যে সব মানুষের ভেতরেই নিজেকে প্রকাশ করার একটা ব্যাপার রয়েছে কিংবা নিজেকে নিয়ে মুগ্ধ থাকার এক ধরনের সুপ্ত আকাঙ্খা থাকে, সেটাকে মনোবিজ্ঞানের ভাষায় বলা হয় Narcissism। মানুষের সুপ্ত বাসনাগুলোকে সামাজিক যোগাযোগের সাইটগুলো তাদের নিজস্ব কারিশমা দিয়ে জাগ্রত করে তোলে।

- সামান্য অসুখ-বিসুখে বা সাধারণ রোগ উপসর্গেও গুগলে সব ধরনের স্বাস্থ্যসম্পর্কিত ওয়েবসাইট চষে ফেলাটা অনেকেরই রীতিমতো অভ্যাসে পরিণত হয়েছে। ভয়ংকর ও জটিল রোগের সঙ্গে নিজেকে মিলিয়ে দেখা এবং তা নিয়ে আতঙ্কে ভোগাটাও হয়ে গেছে নিত্যনৈমিত্তিক ব্যাপার। এটা একটা মানসিক সমস্যা। আর সমস্যাটির নাম সাইবারকন্ড্রিয়া (Cyberchondria)।

পাইরেসি ও কম্পিউটার আইনের প্রয়োজনীয়তা

পাইরেসি (Piracy) পাইরেসি সৃজনশীল কাজের অন্যতম প্রধান অন্তরায়। কোনো ব্যক্তি বা প্রতিষ্ঠানের তৈরিকৃত সফ্টওয়্যার অনুমতি ব্যতিত নকল করাকে সফ্টওয়্যার পাইরেসি বলে। অবশ্য কপিরাইট আইনের মাধ্যমে সৃজনশীল কর্মের উদ্দ্যোক্তা, নির্মাতা বা প্রোগ্রামার তাদের কম্পিউটার সফট্ওয়্যারের মেধাস্বত্ব সংরক্ষণ করতে পারেন। বাংলাদেশে কপিরাইট আইন প্রণীত হয় ২০০০ সালে। বড় বড় সফ্টওয়্যার কোম্পানিগুলো তাদের মেধাস্বত্ব সংরক্ষণ ও বিশ্বব্যাপি পাইরেসি নজরদারী করার জন্য 'বিজনেস সফ্টওয়্যার এ্যালায়েন্স' নামে একটি সংস্থা তৈরি করেছে।

ফ্রি সফটওয়্যার ফাউন্ডেশন (এফএসএফ) একটি অলাভজনক প্রতিষ্ঠান। ১৯৮৫ সালের ৪ অক্টোবর রিচার্ড স্টলম্যান এটি প্রতিষ্ঠা করেন। ফ্রি সফটওয়্যার আন্দোলন ও কপিলেফ্ট লাইসেন্সের অধীনে বিশ্বের সকলকে কম্পিউটার সফটওয়্যার তৈরি, বিতরণ এবং সম্পাদনা করার স্বাধীনতা দেয়ার লক্ষ্যে মূলত প্রতিষ্ঠানটি তৈরি করা হয়েছে। প্রতিষ্ঠানটি মার্কিন যুক্তরাষ্ট্রের ম্যাসাচুসেটস রাজ্যে অবস্থিত।

তথ্য অধিকার আইন, ২০০৯: এই আইনের আওতায় কর্তৃপক্ষের নিকট হতে প্রত্যেক নাগরিকের তথ্য লাভের অধিকার রয়েছে এবং কোনো নাগরিকের অনুরোধের প্রেক্ষিতে সংশ্লিষ্ট কর্তৃপক্ষ তাকে তথ্য সরবরাহ করতে বাধ্য থাকবেন। যে সকল তথ্য প্রকাশ করা হলে দেশের নিরাপত্তা, অখণ্ডতা ও সার্বভৌমত্বের প্রতি হুমকি সৃষ্টি হয়, তা এ আইনের আওতাভুক্ত নয়। এই সকল ক্ষেত্রে আইনের সপ্তম ধারায় ২০টি বিষয়কে এই আইনের আওতামুক্ত রাখা হয়েছে।

হার্ডওয়্যার রক্ষণাবেক্ষণ (Hardware Maintenance)

একটি কম্পিউটারের হার্ডওয়্যারসমূহকে সঠিকভাবে রক্ষণাবেক্ষণ করার জন্য নিম্নলিখিত বিষয়গুলো বা নিয়ামকগুলোর প্রতি বিশেষভাবে লক্ষ্য রাখতে হবে-

তাপমাত্রা (Temperature): কম্পিউটার সিস্টেমকে অবশ্যই সার্বক্ষণিক একটি নির্দিষ্ট তাপমাত্রায় রাখতে হবে। কম্পিউটারের ক্ষেত্রে অতিরিক্ত গরম বা ঠাণ্ডা উভয়েই ক্ষতিকর। মাইক্রোকম্পিউটারের ক্ষেত্রে যখন সিস্টেম চালু থাকবে তখন আদর্শ রুম তাপমাত্রা ৬০ থেকে ৯০ ডিগ্রি ফারেনহাইট আর যখন সিস্টেম বন্ধ থাকবে তখন ৫০ থেকে ১১০ ডিগ্রি ফারেনহাইট।

বিদ্যুৎ সংযোগ ব্যবস্থা (Plugging in the System): সাধারণত কম্পিউটার চালনার ক্ষেত্রে নিম্নলিখিত বৈদ্যুতিক সমস্যা দেখা দিতে পারে। যথা-

- ব্রাউন আউট (Brown Out): পরিকল্পিত বা অপরিকল্পিত কোনো কারণে সরবরাহ লাইনে বিদ্যুতের ভোল্টেজ কমে যাওয়াকে ব্রাউন আউট বলা হয়।

- ব্লাক আউট (Black Out) : হঠাৎ বিদ্যুৎ চলে যাওয়াকে ব্লাক আউট বলে।

- ট্রানসিয়েন্ট (Transient): বিদ্যুৎ সরবরাহ লাইন সৃষ্ট ভোল্টেজ বা কারেন্টের অপেক্ষাকৃত বড় ধরনের স্পাইককে ট্রানসিয়েন্ট বলা হয়।

- নয়েজ (Noise): সাধারণত প্রিন্টারের শব্দ, স্পিকারের উচ্চমাত্রার শব্দ, পাওয়ার সাপ্লাই, কুলিং ফ্যান ইত্যাদি থেকে নয়েজ সৃষ্টি হয়ে থাকে। প্রিন্টার, ডিস্ক ড্রাইভ, স্পিকার ইত্যাদির নয়েজকে শাব্দিক নয়েজ এবং পাওয়ার সাপ্লাই, কুলিং ফ্যান ইত্যাদির নয়েজকে সিস্টেম নয়েজ বলা হয় ।

বিদ্যুতের কম বা বেশির কারণে কম্পিউটার যন্ত্রটির অনেক ডিভাইস, এমনকি সম্পূর্ণ কম্পিউটারটি নষ্ট হয়ে যেতে পারে। ভোল্টেজ স্ট্যাবিলাইজার ব্যবহার করলে স্থির এসি ভোল্টেজ পাওয়া যায়। ব্লাক আউটের সময় বিকল্প বিদ্যুৎ সোর্স হিসেবে ইউপিএস (UPS), আইপিএস (IPS) কিংবা পোর্টেবল জেনারেটর ব্যবহার করা যেতে পারে।

ভোল্টেজ স্ট্যাবিলাইজার (Voltage Stabilizer) হচ্ছে এক ধরনের ইলেকট্রনিক ডিভাইস, যা এর আউটপুটের সাথে সংযুক্ত যন্ত্রপাতিগুলোকে একটি নির্দিষ্ট পরিমাণ ভোল্টেজ সরবরাহ করে থাকে। মূলত বিদ্যুতের হঠাৎ উঠা-নামাকে নিয়ন্ত্রণ করাই ভোল্টেজ স্ট্যাবিলাইজারের কাজ। অর্থাৎ ভোল্টেজ স্ট্যাবিলাইজার বৈদ্যুতিক পরিবর্তনকে (Stable) স্থিতিশীল করে। ভোল্টেজ স্ট্যাবিলাইজারের ক্ষমতা সাধারণত ভোল্ট অ্যাম্পিয়ার (Volt Ampere) দ্বারা পরিমাপ করা হয়। যদি কোনো সময় স্ট্যাবিলাইজারের ক্ষমতার অধিক বিদ্যুৎ প্রবাহিত হয় তাহলে স্ট্যাবিলাইজারের অভ্যন্তরীণ ফিউজ বিচ্ছিন্ন হয়ে কম্পিউটারকে বা অন্যান্য ইলেকট্রনিক ডিভাইসকে রক্ষা করে।

UPS (Uninterrupted Power Supply) এক ধরনের ইলেকট্রনিক যন্ত্র, যা কিছু সময়ের জন্য বিদ্যুৎ শক্তি সঞ্চয় করে রাখতে পারে। সাধারণত কোনো কারণে বিদ্যুৎ সরবরাহ বন্ধ হয়ে গেলে। কিছু সময় এর জন্য কম্পিউটারকে সচল রাখার জন্য কম্পিউটারে ইউপিএস (UPS) ব্যবহার করা হয়। প্রকারভেদে UPS ৫-১০ মিনিট বা কয়েক ঘণ্টা পর্যন্ত ক্রমাগত বিদ্যুৎ সরবরাহ করতে পারে কম্পিউটার, প্রিন্টার, প্লটার, রেফ্রিজারেটর, টিভি ইত্যাদিতে UPS ব্যবহার করা যায়।

IPS (Instant Power Supply) মূলত পাওয়ার স্টোরেজ ডিভাইস হিসেবে কাজ করে। IPS বিদ্যুৎ সরবরাহের মেইন লাইন হতে পাওয়ার রিজার্ভ করে সঞ্চিত রাখে এবং বিদ্যুৎ বন্ধ হয়ে গেলে ব্যাকআপ প্রদান করে। এটি অনেকটা ইউপিএসের মতো। তবে UPS বিদ্যুৎ চলে যাওয়ার সাথে সাথে বিদ্যুৎ সরবরাহ দিতে পারে, সেখানে IPS ০.১ সেকেন্ড পরে স্বয়ংক্রিয়ভাবে বিদ্যুৎ সরবরাহ করে থাকে। UPS এর তুলনায় IPS বেশি সময় ব্যাকআপ দিয়ে থাকে। যেসব ক্ষেত্রে বেশি সময় বিদ্যুৎ সরবরাহের প্রয়োজন হয় সেখানেই IPS বেশি ব্যবহৃত হয়। যেমন- লোডশেডিংয়ের ফলে বাসাবাড়িতে লাইট, টিভি, ফ্যান, রেফ্রিজারেটর, কম্পিউটার ইত্যাদি চালনার জন্য পাওয়ার স্টোরেজ ডিভাইস হিসেবে IPS ব্যবহৃত হয়।

ময়লা ও দূষণ (Dust and Pollution) : ধুলাবালি তাপ প্রতিবন্ধক হিসেবে কাজ করে। এটি কম্পিউটারের ভেতর তাপ নিঃসরণে প্রতিবন্ধকতা সৃষ্টি করে। প্রতিটি কম্পিউটারের মাইক্রোপ্রসেসরের সাথে একটি কুলিং ফ্যান থাকে। কুলিং ফ্যানের কাজ হলো বাইরে থেকে বাতাস টেনে নিয়ে কম্পিউটারের সিস্টেম ইউনিটকে ঠাণ্ডা রাখা। কুলিং ফ্যানটি যখন বাতাস টেনে নেয় তখন বাতাসের সাথে অনেক ধুলাবালিও সিস্টেম ইউনিটে প্রবেশ করে। ফলে সিস্টেম ইউনিটের ওপর একটি ময়লার আবরণ পড়ে এবং সিস্টেম ইউনিট সঠিকভাবে কুলিং হয় না। বিধায় মাইক্রোপ্রসেসর অতিরিক্ত গরম হতে পারে; এমনকি মাইক্রোপ্রসেসর নষ্ট হওয়ার আশঙ্কাও থাকে। তাই মাইক্রোপ্রসেসরের ওপর যাতে এ রকম আস্তরণ না পড়ে সেদিকে খেয়াল রাখতে হবে।

সাধারণ ট্রাবলশুটিং

কম্পিউটার ব্যবহারকারীদের প্রতিনিয়তই কোনো না কোনো সমস্যায় পড়তে হয়। সফ্টওয়্যার, হার্ডওয়্যার, নেটওয়ার্ক, সিস্টেম সিকিউরিটি, ভাইরাসজনিত সমস্যা ইত্যাদি। এসব সমস্যা নিরুপণের জন্য কিছু পর্যায়ক্রমিক কাজ করতে হয়, যাকে বলা হয়ে থাকে কম্পিউটার ট্রাবলশুটিং। অর্থাৎ ট্রাবলশুটিং হচ্ছে সমস্যার উৎস বা উৎপত্তি স্থল নির্ণয়ের প্রক্রিয়া। সাধারণত হার্ডওয়্যার সম্পর্কিত সমস্যার ক্ষেত্রে ট্রাবলশুটিং কথাটি ব্যবহৃত হয়। নিচে কিছু ট্রাবলশুটিং নিয়ে আলোচনা করা হল-

- কম্পিউটারের বুটিং জনিত সমস্যা : কম্পিউটার কেসটি বা কেসিং Open করে -

১) ডিসপ্লে কার্ডটি (যদি থাকে) খুলে আবার লাগাতে হবে।

২) মেমোরি কার্ড খুলে আবার লাগাতে হবে। - Out of Memory / Not Enough Memory মেসেজ দেখায় : সাধারণত কম্পিউটারে অতিরিক্ত প্রোগ্রাম ইনস্টল করার মতো পর্যাপ্ত মেমোরি না থাকলে এ ধরনের ম্যাসেজ প্রদর্শিত হয়। এ সমস্যা দূর করার জন্য মাদারবোর্ডে অতিরিক্ত র্যাম ব্যবহার করতে হবে।

- কম্পিউটারের তারিখ ও সময় ঠিক থাকে না : মাদারবোর্ডে সংযুক্ত ব্যাটারিটি কার্যক্ষমতা হারালে এটি ঘটে। একটি নতুন সিমস ব্যাটারি মাদারবোর্ডে লাগিয়ে দিতে হবে।

- সিস্টেম সঠিকভাবে চলছে কিন্তু মনিটরে কিছু দেখা যাচ্ছে না : মনিটরের সিগনাল ক্যাবল চেক করতে হবে এবং খুলে পুনরায় সংযোগ স্থাপন করতে হবে। সমাধান না হলে স্লট থেকে র্যাম খুলে শক্ত ব্রাশ দিয়ে র্যাম স্লট পরিষ্কার করতে হবে। র্যাম ইনস্টল করে কম্পিউটার চালু করলে যদি Beep Sound হয়, তাহলে বুঝতে হবে র্যামটি সমস্যাযুক্ত। সেক্ষেত্রে নতুন র্যাম লাগাতে হবে।